尋夢新聞LINE@每日推播熱門推薦文章,趣聞不漏接❤️

許多企業致力於打造高速應用和流程化的開發,也就是我們所知的 DevOps,因為他們希望更加動態地響應市場需求。這種擁抱正在推動容器部署成為資源靈活分配的必要工具。然而與以往一樣,安全問題似乎被忽略了。

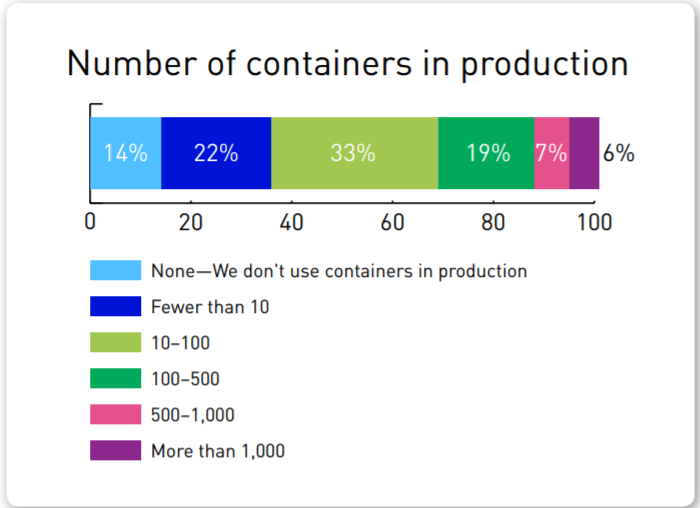

事實上,最近的一項調查顯示,60% 的受訪者表示,在過去的一年當中他們的公司至少發生過一起容器安全事故。在容器部署規模超過 100 個的公司中,容器事故的比例上升到了 75%。

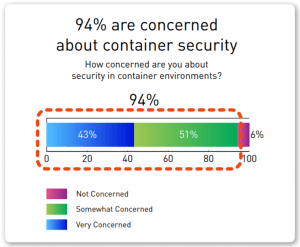

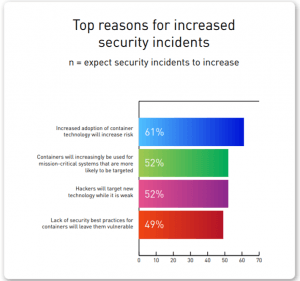

上述數據來自 Tripwire 周一發布的《容器安全狀況報告[1]》,該報告對來自規模在 100 名員工以上公司的 311 名 IT 安全專家進行了調查。報告還發現,94% 的受訪者表達了對容器安全問題的擔憂,71% 的受訪者預測在新的一年中容器安全事故會增加。

報告稱,「2019年,隨著 DevOps 規模的不斷擴大,各個公司將會面臨日益增加的複雜性和風險。」 「部分風險來自於他們的容器,因為許多公司對於這些軟件仍然缺乏透明度。如果要充分降低風險並最大限度地減少遭受數字威脅的風險,他們需要加強容器的安全性。」

容器(比如 Kubernetes,Mesos,Docker Swarms 等)本質上是輕量級應用程序包,與雲服務器上的其他容器共享單個操作系統內核。容器支持 DevOps,因為它們使用的資源遠遠少於虛擬機,因此響應速度更快。容器也可以按需實例化,因此它們可以在需要時迅速啟動,並且在不需要時隨時終止,這就進一步釋放了主機資源並為企業帶來了顯著的靈活性。

然而,盡管好處多多,但這意味著從安全角度考慮,也有著更多的不確定性。

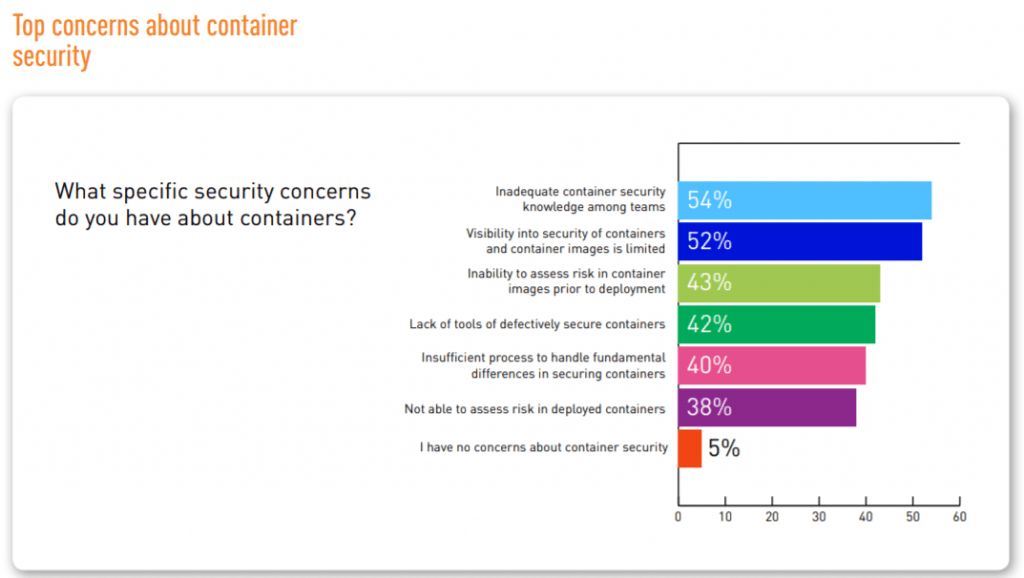

因此,在 Tripwire 的調查中只有 12% 的受訪者表示他們可以在幾分鐘內檢測到一個受損的容器。 45% 的受訪者則表示需要數小時,而有些人可能需要更長時間。

與此同時,近一半(47%)的 IT 安全專家表示在公司的生產環境中存在易受攻擊的容器,而幾乎相同數量(46%)的人表示不確定是否也存在這種情況。

Tripwire 產品管理和戰略副總裁 Tim Erlin 說:「隨著容器數量和使用率的增加,各公司感受到了加速部署的壓力。」 「為了跟上需求,團隊沒有加強容器的安全性,從而會承擔風險。基於這項研究結果,我們可以看到大部分公司正在遭受容器安全事故。」

有趣的是,盡管 DevOps 總體上充滿了熱情,但 Tripwire 調查的受訪者中有 42% 表示公司因為使用容器帶來的的安全風險限制了容器的使用。幾乎每個人(98%)都希望有額外的安全環境,82% 的人正在考慮因使用容器而重新制定安全責任。

容器已經慢慢成為一個新的網路戰場:6月份,研究人員在 Docker Hub 上發現了十幾個惡意的 Docker 鏡像[2],這些鏡像使得黑客獲得 9 萬美元的加密利潤。據透露,之後又發現互聯網上有超過 22,000 個容器編排和 API 管理系統未受保護或著可以公開使用。

根據 Lacework 的研究[3],容器在使用中往往會遇到資源配置不當,證書缺失以及使用非安全協議等問題。 因此,攻擊者可以遠程訪問基礎架構,並可以安裝,刪除或加密公司在雲服務中運行的任何應用程序。

相關鏈接:

- https://3b6xlt3iddqmuq5vy2w0s5d3-wpengine.netdna-ssl.com/state-of-security/wp-content/uploads/sites/3/Tripwire-Dimensional-Research-State-of-Container-Security-Report.pdf

- https://threatpost.com/malicious-docker-containers-earn-crypto-miners-90000/132816/

- https://threatpost.com/22k-open-vulnerable-containers-found-exposed-on-the-net/132898/

原文鏈接:https://threatpost.com/threatlist-container-security/140614/