尋夢新聞LINE@每日推播熱門推薦文章,趣聞不漏接❤️

校園網用戶數量大、接入端口多,具有一定的隱藏便利性,極易成為挖礦木馬攻擊的對象,許多高校深受其害。與此同時,網信辦等多部門在9月份聯合發布《關於整治虛擬貨幣「挖礦」的通知》,對虛擬貨幣「挖礦」活動監管升級。銳捷深入洞察高校校園網路場景,如何不讓校園變「礦場」,保護校園網路的安全,銳捷給出了「網路+安全」的解決方案。

什麼是挖礦木馬?它會給校園帶來什麼危害?

通過大量計算機的運算獲取虛擬貨幣被稱為「挖礦」,而在受害者不知情的情況下,非法在其電腦裡植入的挖礦程序稱為挖礦木馬。挖礦木馬會嚴重占據主機算力資源,干擾正常業務運行。同時消耗大量電力,與當前的能源戰略、碳中和戰略各走各路。甚至有高校被挖礦木馬入侵招生網站,嚴重影響正常工作開展。多家高校因對校園挖礦監管不到位而被通報批評。

其實在挖礦木馬爆發趨勢顯現之初,許多高校就開始了防范的探索,但當下仍然遇到了難題:

第一, 已經建有防火牆卻形同虛設。一方面一些防火牆開啟防病毒後性能大幅下降,無法滿足防護要求。另一方面,一些防火牆防護手段不完善,依然踩了通報「高壓線」。

第二, IP告警溯源困難。校園網多為DHCP環境,目前防火牆多基於IP告警,需要運維老師查詢多個日志才能進行溯源。高校學生數量眾多,運維老師往往只有幾人,面對大量告警的實時處理難免力有不逮。

第三,無法抑制病毒橫向擴散。挖礦木馬的防治和疫情的防控是相似的:除了避免外來的傳染源,內部有了傳播苗頭也要及時切斷,才能將危害降到最低。隻通過出口攔截的方式無法徹底治理病毒。

那麼,高校如何全面排查整治虛擬貨幣「挖礦」活動,營造安全有序的校園網路環境?銳捷結合高教場景特點,給出了自己的解法:挖掘網路設備安全能力,聯動安全設備從整體架構解決挖礦難題。

高校木馬防護方案整體架構

高校木馬防護方案整體介紹

1.無憂防通報,不踩「高壓線」

銳捷防挖礦木馬方案出口部署銳捷防火牆,同時核心交換機旁掛流量探針。聯動騰訊雲安全平臺,採用流量檢測技術精準識別挖礦木馬。

挖礦木馬入侵的常規步驟是先發起挖礦相幹的DNS域名申請,然後根據DNS返回的IP,發起到礦池的登錄和交互。傳統的方案需要首先檢測域名,然後針對後續的IP通訊進行阻斷。雖然也起到阻隔挖礦的效果,但是由於放行DNS解析過程,容易被監管部門監測系統識別、通報。

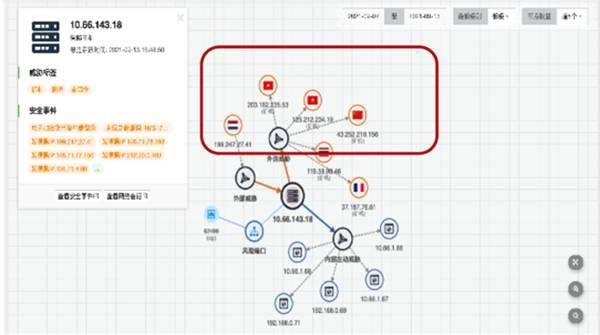

銳捷與騰訊雲安全聯動,將挖礦DNS域名一網打盡,主機一旦發起對挖礦域名的申請,態勢感知與防火牆立刻就能將其隔絕,直接阻止其解析過程,避免被告示。同時流量探針對流量進行深度識別,哪怕挖礦木馬更隱蔽,直接在主機裡寫IP也不用擔心,流量探針的識別庫可以根據錢包字段、秘鑰交互等挖礦的特征行為將其精準識別,全面封堵挖礦病毒。

威脅情報和騰訊雲安全聯動

2精準定位學號,解放運維老師

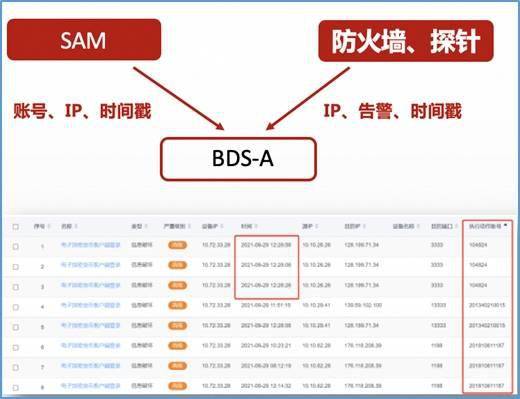

在將挖礦木馬的DNS攔截後,需要對其進行治理,被通報的則要舉證完整的證據鏈。銳捷採用防火牆與態勢感知(BDS)和身份認證(SAM)聯動的架構,將SAM中學生/老師的帳號、IP、時間資訊與防火牆等安全設備中的告警、IP、時間資訊在BDS中進行匹配,可以輕松得出包括學號、時間和具體告警資訊的完整的溯源。

這樣可以統一時間集中溯源和處理挖礦主機,顯著提升了運維效率。且解決方案定位的不是IP地址而是學號,運維老師可以直接通過學號聯繫到需要進行殺毒操作的老師和同學,規避了DHCP環境下無法精準定位人員的問題。

BDS聯動SAM+實名定位到帳號

3.阻斷橫向擴散,遏制內部傳播

對於挖礦木馬的整治,防通報只是一方面,形成有效的治理體系才是關鍵。目前業界大部分方案都是在網路邊界部署安全設備,這樣無法阻止病毒在內部傳播。部分挖礦木馬還具備蠕蟲化的特點,可以滲透內網,嚴重威脅服務器安全。

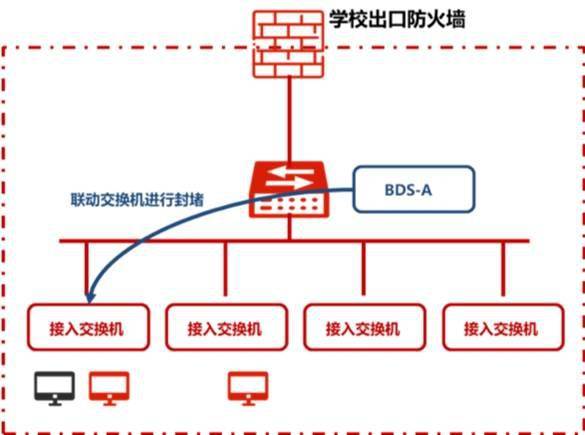

銳捷態勢感知實現與交換機聯動,通過收集交換機Sflow采樣,實現全校東西向挖礦流量的識別阻斷。在態勢感知平臺識別感染主機後,同時下發策略給交換機,在端口將中毒主機下線,阻斷挖礦木馬內部的橫向病毒復制,挖礦整治更加徹底。

BDS下發策略給交換機,阻斷橫向擴散

銳捷深耕教育行業,深入洞察校園網路應用與監管場景。針對高校的防挖礦場景,以校園網整體架構出發,充分挖掘現有網路設備安全能力,通過出口封堵,實名溯源,內部阻斷等三重手段,實現挖礦病毒的快速發現和阻斷、準確定位、避免傳播,為清朗安全的校園網路環境保駕護航。